Å bevisstgjøre studentene på digitale trusler

Jeg har gjennom et langt liv innen det digitale jobbet med bevisstgjøring omkring IKT-sikkerhet på ulikt vis. I perioden 2003 til 2009 benyttet jeg meg av konseptet «Real life projects» (også kalt «Problembasert læring») og lot mine studenter i Samfunnsinformatikk utforske problemstillinger knyttet til IT-kriminalitet og personvern via konkrete oppdrag fra Redd Barna og Kripos (Prosjekt Gå inn i din tid), med påfølgende internasjonale publiseringer inkl. en artikkel i internasjonalt tidsskrift på nivå 2.

I 2002 skrev jeg en enkel bok om PC-sikkerhet der jeg kombinerte det faglige innholdet med en kriminalhistorie i Knut Gribb-stil, der hvert kapittel i kriminalhistorien utfylte et kapittel i fagdelen (under pseudonymet «Hillman Cox» for å ytterligere understreke både muligheten for anonymitet på Internett og forbindelsen til Bladkompaniets Knut Gribb-serie). Håpet var at denne måten å presentere fagstoffet på ville avmystifisere IT-kriminalitet for folk flest.

Utgangspunktet har alltid vært en nysgjerrighet på hva som foregår i hodene på ansatte som bruker digital teknologi, befal under utøvelse av lederskap eller studenter (og andre) som for første gang møter digitale medier ikke som underholdning men som verktøy for læring eller verktøy for angrep. I mitt virke som underviser har jeg derfor alltid hatt et fokus på å nå studentenes «hjerte og hjerne»

I de siste par årene har jeg hatt eneansvaret for to fagemner om digital sikkerhet ved HHN – IKT1013 – Grunnleggende informasjonssikkerhet og ORG5005 – Digital beredskap.

Her kommer en presentasjon av hvordan jeg kombinerer skriftlig bakgrunnsmateriale med utvalgte dataspill for å oppøve mine studenters bevissthet om digital beredskap.

1. Det teoretiske – bakgrunnsinfo for praktisk arbeid

I det følgende kommer egenprodusert bakgrunnsinfo som presenteres for studentene ved IKT1013 og ORG5005. Denne skriftlige gjennomgangen er en del av den teoretiske forberedelsen før de skal jobbe praktisk.

Tanken bak den form for bakgrunnsinfo som her presenteres er at studentene skal få et innblikk i den teknologiske utviklingen med fokus på digitale trusler, og derigjennom gi studentene et grunnlag for personlig refleksjon.

1.1. ORG5005

Studentene her er masterstudenter ved MASIK, og som studentene ved IKT1013 er de i full jobb ved siden av studiene. Her er de fleste i ulike ledende stillinger innen beredskapsfeltet – fra forsvar, politi til annen statlig/kommunal og privat virksomhet. I ORG5005 er det hybride trusler som er hovedfokuset og både bakgrunnsinfo og scenario er derfor knyttet til angrep og en tilstand som balanserer på grensen til krig. Men noe av den samme statistikken som blir presentert for IKT1013-studentene er relevant også her.

Det følgende er utviklet for vårsemesteret 2023 og er en utvidelse av tidligere scenarioer for ORG5005.

Det er etter min mening viktig å ta utgangspunkt i aktuelle forhold (den «virkelige verden») når studentene skal aktiviseres, og scenariet under er et eksempel på dette. Samtidig er hendelsene lagt til kriser i det øvre spekter, for å «trigge» studentenes refleksjoner rundt sårbarhetene knyttet til et nesten heldigitalt samfunn.

Mitt utgangspunkt for å konstruere et scenario som det vist under er at dette vil kunne danne et grunnlag for studentenes arbeid med å utvikle et øvingsdirektiv for egen organisasjon med fokus på bortfall av digital struktur under utførelse av skarpe oppdrag. Scenarioet er både omfattende og til dels fragmentert (en rekke ulike hendelser knyttet til ulike enheter fra sykehjem til forsvaret) og dette vil forhåpentligvis føre til en prosess der studentene må bruke sin yrkeserfaring, kunnskaper, sin evne til kritiske tenking og ulike problemløsningsstrategier. Jeg støtter meg her til en viss grad på tankene bak scenariobasert læring (Errington, 2003; Makridakis mfl., 1998).

Når jeg utviklet scenarioet har jeg støttet meg på IPCCs beskrivelse av scenario:

A scenario is a coherent, internally consistent and plausible description of a possible future state of the world. It is not a forecast; rather, each scenario is one alternative image of how the future can unfold. (IPCC, 2013)

Selv om scenarioet beskrevet under i Kapittel 2 er noe fragmentert, kan det likevel sies å gi en sammenhengende og konsistent beskrivelse av mulige hybride angrep som kan skje en gang i fremtiden (samtidig som noen av de digitale angrepene har skjedd og skjer nå). Scenarioet kunne kanskje ha vært delt opp i flere ulike scenarioer, men jeg ønsket å vise hvordan en rekke hybride angrep kan ramme Norge, der digitale angrep kombineres med fysiske og uten at noen av angrepene i seg selv kan defineres som krigshandling fra en klar statlig fiende.

Scenarioer skal gjerne være både så realistiske som mulige og gi meningsfylte beskrivelser av antatte alternativer framtider, samt reflektere ulike perspektiver på fortid, nåtid og framtid som utgangspunkt for mulige handlinger (van Notten, Sleegers & van Asselt, 2005, s. 28). Realismen i scenarioet utviklet for ORG5005 ligger i at flere av dem er basert på (om enn med noe utbrodering) reelle hendelser (f.eks. flyktningestrøm ved Storskog og droner ved oljeplattformer og gassanlegg, hackere som tar over kontrollen av SMART-hus, etc.). Videre er ingen av hendelsene helt utenkelige.

Scenarioet omfatter også terrorangrep, og det er vel kjent at både det Sovjetiske NKVD så vel som etterfølgeren KGB og den Sovjetiske militære etterretningstjenesten GRU, benyttet seg av terrororganisasjoner for å destabilisere enkelte land, og vesten som sådan, både på 20-tallet og under den kalde krigen. KGB general Aleksandr Sakharovsky (1909 – 1983) skal ha uttalt at «In today’s world, when nuclear arms have made military force obsolete, terrorism should become our main weapon».

Så det er ikke utenkelig at en motstander vil ta i bruk ulike former for digitale angrep , samtidig som man koordinere ulike terrorangrep fra kjente (innenlandske eller utenlandske) eller ukjente ekstremistiske organisasjoner. Muligheten for at en fremmed stat også selv utfører terrorangrep ved hjelp av spesialtrente operatører under dekke av å representere ekstremistiske organisasjoner, er ikke en ukjent tanke verken i scenariosammenheng eller det virkelige liv.

Hvem motstanderen skal være i et slikt scenario trenger jo ikke å beskrives eksplisitt og i mangt et krigslignende scenario har man enten kun snakket om FI, eller laget oppdiktede navn. I scenarioet som følger er fienden ikke navngitt, men ut fra beskrivelsene (og fra de innledende «snuttene») er det jo klart at FI her er Russland. Og gitt den situasjon vi befinner oss i som NATO-medlem og aktiv støttespiller for Ukraina, er dette neppe særlig overraskende eller kontroversielt.

Scenario – Hybride angrep mot Norge

Denne refleksjonsressursen er basert på en rekke ulike scenarioer, blant annet fra DSBs «Analyser av krisescenarioer 2019», Hjalmar Sundes kapittel «Utbruddet av Tredje verdenskrig – Spetsnaz i Trøndelag» i Forsvarsstudier 6/1989, ulike «Kald krigs-scenario» bøker, statistikk fra ulike kilder, samt faglærers frodige fantasi. Tittel og de to innledende «snuttene» i grå tekstboks til hvert kapittel henleder tankene mot Russland og er ment som rene fortellertekniske grep og en «tråd» mellom de to delene. Det er ikke slik at alle digitale angrep mot Norge kommer fra Russland. Også andre stater er aktive her, i tillegg til en rekke rene kriminelle aktører. Selve scenarioet omtaler ingen konkrete land, og man trenger da heller ingen konkret FI for å øve på forsvar mot hybride angrep. Men i den situasjon vi befinner oss i per nå, ville det være unaturlig å ikke anta at den Russiske stat kan utgjøre en trussel på den ene eller den andre måten.

Operasjon Szhatyy kulak

1. Kapittel Forberedelse

If somebody wanted to launch an attack, it would not be at all difficult

– Professor Fred B. Schneider, Cornell University, 1999

Fra midten av 90-tallet til nåtid…

1998 General Valentin Shlyakhturov, direktør for Glavnoye Razvedyvatelnoye Upravlenie (GRU) stirret tankefullt på sjefene for sjette og syvende direktorat som satt tvers over for ham. Sjefen for sjette direktorat kremtet og la hånden på en mappe foran seg. "Våre folk i 85ende Hovedsenter for spesielle tjenester, sammen med Glavnoye Politicheskoye Upravlenie, har kommet opp med en plan som kanskje kan iverksettes nå og med økte muligheter i årene som kommer" sa han stille. "Men la meg få begynne med et lite tilbakeblikk", fortsatte han. "I 1949 legger John von Neumann det teoretiske grunnlaget for datavirus. I 1971 utvikler Robert Thomas programmet Creepers som infiserer datamaskiner tilknyttet ARPANET - forløperen til dagens Internett. I 1982 utvikler studenten Rich Skrenta Elk Cloner, et virus som angriper Apple II datamaskiner via diskett." Han tar en slurk kaffe, lar blikket hvile på de andre, og fortsetter; "I 1986 blir en av våre tidligere operasjoner rettet mot USAs forsvarsdatamaskiner avslørt. Verden kjenner dette som The Cuckoo's Egg." "I dag er både vi og resten av verden kommet mye lenger i bruk av datateknologi, og dette gir oss en rekke muligheter både nå og fremover."

I 1995 ble Internett en del av folk flest sin hverdag, og ikke lenge etter skifter de såkalte 419-svindlerne (Nigeriabrev) fra ordinære brev og fax til e-post.

Fra 2008 begynte nordmenn å benytte sosiale medier, fra 2007 blir SMART-mobilen den foretrukne mobiltelefon og nå har 96% av befolkningen mellom 9 og 79 en slik liten datamaskin som telefon.

Om informasjonsinnhenting fra telefon anno 1983 |

Om informasjonsinnhenting fra telefoner anno 2020 Om informasjonsinnhenting fra telefoner anno 2020 |

68% av befolkningen mellom 9 og 79 har nettbrett, 99% av befolkningen mellom 16 og 79 har brukt Internett de siste 3 måneder, 95% bruker e-post, 95% benytter digitale banktjenester via Internett, 82% av de som bruker Internett er på sosiale medier, og det utføres over 100.000 Google-søk per sekund.

18% av den voksne befolkningen har sosiale medier som sin viktigste nyhetskilde, for 9–18-åringer er sosiale medier og tv de vanligste kanalene for nyhetsoppdatering: 88 prosent får med seg nyheter fra sosiale medier. Snapchat, TikTok og YouTube er de sosiale mediene en høyest andel 9–18-åringer får med seg nyheter fra. Samlet sett får 66 prosent med seg nyheter fra Snapchat, 65 prosent fra TikTok og 62 prosent fra YouTube.

23 prosent av den norske befolkningen har delt nyheter som de senere fant ut var falske, og 15 prosent har delt nyheter de visste eller mistenkte var usanne. 14 prosent sier at de ikke vet hvordan de gjenkjenner falske nyheter, og 37 prosent sier at de ikke sjekker mistenkelige nyheter.

Minst 55% av befolkningen har underholdningsprodukter som digital-TV, 47% har smart multimedia og 42% har net-tilkoplet spillkonsoll, 32% har digitalt tilkoplede alarm-/sikkerhetssystemer, én av ti har tilkoplet bil, elektronisk dørlås, smart styring av lys og varme, diverse tilkoplede elektroniske dingser og smarthøyttalere med stemmeassistenter.

Flere har elbil med over the air-oppdateringer, inklusive ulike løsninger hvor den enkelte kan legge til og fjerne funksjoner i bilen mot betaling. Derimot har kun 3% integrerte smarthussystemer og kun 2% har velferdsteknologiløsninger i hjemmet.

Den norske befolknings integrering av digital internettbasert teknologi i sine private liv er økende, så er det offentlige og det privates bruk av digitale løsninger. Utstrakt bruk av hjemmekontor fører til økende oppkobling av private nettbrett, SMART-mobiler og datamaskiner mot arbeidsgivers IKT-systemer.

Norge har i flere år vært utsatt for ulike former for dataangrep både mot det private og det offentlige, samt mer «generelle» angrep mot enkeltpersoner. Angrepene blir mer og mer avanserte, og angrepsmengden øker. En rekke av dataangrepene har den enkelte ansatte i ulike virksomheter som angrepsmål, og via den ansatte kommer angriperne seg inn i systemene – enten ved hjelp av en ondsinnet lenke i en epost eller ved å jakte dårlige passord som gir tilgang til virksomhetens systemer.

Hver femte nordmann mener det er svært liten eller lite sannsynlig at deres egen arbeidsplass blir rammet av dataangrep.

62 prosent av de unge (15-29 år) følger ikke ekspertenes råd for bruk av passord på datamaskin, smarttelefon og annen teknologi knyttet til internett. Nesten to av tre unge er derfor ekstra utsatt for hacking og data på avveie.

49 prosent av voksne/eldre følger heller ikke ekspertenes råd for bruk av passord på datamaskin, smarttelefon og annen teknologi knyttet til internett.

Illustrasjon fra heftet «Selvhjelp i krig», 1962. Kan illustrasjonens budskap overføres til dagens digitale medievirkelighet? Kan vi erstatte «stat og kommune…» med «NSM, PST, Microsoft og Apple…»? Illustrasjon fra heftet «Selvhjelp i krig», 1962. Kan illustrasjonens budskap overføres til dagens digitale medievirkelighet? Kan vi erstatte «stat og kommune…» med «NSM, PST, Microsoft og Apple…»? |

Noen av angrepene er utført av kriminelle, noen angrep er del av en over år jevnlig uttesting av norsk beredskap, men noen angrep – dels mot infrastruktur og dels spissede angrep mot ansatte i forsvaret, sivilforsvaret, DSB, politiet, helse og mot kommunale/fylkeskommunale beredskapsledere sine private SMART-mobiler, nettbrett og ordinære datamaskiner, under dekke av vanlige phishing-angrep ol. – er forberedelse til større konflikt.

2. Kapittel Angrep

Colonel Oleg Stok, KGB: Modern victories are not won by movements of armies, but by imperceptible changes of molecules. Victories must be won inside the hearts of men.

Harry Palmer, MI6: I prefer my victories inside their heads.

– Billion Dollar Brain, Len Deighton, 1966

I morgen, eller neste uke…

Grizodubovoy gaten 3, Moskva, Klokken 08:00 Sjefen for GRU sitt 72ende Senter for Spesielle Tjenester (også kalt Enhet 54777), samt sjefene for Enhet 26165 og Enhet 29155, stirret avventende på den nytilsatte direktøren. Foran dem lå en mappe med et arkivnummer som viste til at innholdet første gang var utformet i 1998. Over det gamle arkivnummeret var et nytt nummer lagt til, som indikerte at innholdet var videreutviklet og oppdatert. Direktøren hostet litt og grep så ordet. "Vi er nå i en situasjon der det er hensiktsmessig å trappe opp en plan som ble iverksatt første gang i 1998..."

På grunn av issmelting i Arktisk åpnes det flere nye isfrie sjøfartsveier, noe som gir økt tilgang til verdifulle ressurser som olje, gass, mineraler og fisk. Forhandlinger om rettigheter i området går tregt, og med flere tilfeller av sterk uenighet mellom de aktuelle parter. Som en annen følge av endringene i klimaet opplever store deler av Afrika ekstrem tørke, mens det i deler av Asia er flere uvanlig store flomkatastrofer. I tillegg er det brutt ut krig mellom to Europeiske land. NATO er ikke involvert, men støtter den angrepne part både økonomisk og materielt mens den angripende part utsettes for omfattende økonomiske sanksjoner.

Utover høsten rapporteres det om en rekke droneobservasjoner ved norske oljeplattformer, gassanlegg og mobilmaster, samtidig som nærmere 6000 asylsøkere på kort tid krysser grensen ved Storskog. Flere av asylsøkerne lider av ukjent luftveisinfeksjon. Sivilforsvaret lokalt, med støtte av stabsbefal blant annet fra Nord-Trøndelag Sivilforsvarsdistrikt, bistår UDI ved Storskog. Politiet ber HV bistå med vakthold ved flere olje- og gassanlegg.

På Svalbard ankommer en rekke større flylaster av personer, beskrevet som turister, idretts- og kulturutøvere, som skal ta del i Folkenes Kulturfestival.

Samtlige kommuner i Troms og Finnmark utsettes for massive dataangrep som slår ut ulike datasystemer for lengre eller kortere tidsrom. I flere tilfeller meldes det om kryptovirus. Finnmark opplever sterk økning i GPS-jamming.

Utenfor Stortinget, regjeringskontorene og boligen til statsministeren blir det oppdaget IMSI-catchere som virker å overvåke alle mobiltelefoner i området.

Stortinget utsettes så for et massivt dataangrep der e-poster, kontonumre, personnumre, bankinformasjon og andre personopplysninger fra ansatte og stortingspolitikere blir stjålet. Opplysninger om reiseruter, kontaktdata og forarbeid til behandling av politiske saker, samt graderte opplysninger blir også hentet ut av angriperne.

I vintermånedene utsettes Norge så for hybride angrep mot kritisk infrastruktur som ekom og kraft, og digitale angrep mot kritiske samfunnsfunksjoner. Blant annet rettes det angrep mot sentrale noder i Telenors transportnett som ødelegger både fysiske komponenter og viktig programvare. All kommersiell elektronisk kommunikasjon lammes. Dette gjelder også radio- og tv-sendinger, med unntak av sendinger fra utlandet via satellitt. Svikten rammer virksomheter i mange ulike sektorer. Det meldes om flere tilfeller der arbeidstakere ikke får lønn inn på sin konto. Strømutfall stanser tog og bybaner. Apotek begynner å melde om at de mangler medisiner.

Alle ekomtjenester er borte i fem døgn. Deretter følger en periode med sviktende stabilitet.

(Scenarioet fortsetter etter situasjonsbildet)

—

Situasjonsbilde

Helsetjenester:

IKT-sikkerhet i helsesektoren. Eventuelle angrep mot og forsøk på inntrengning i helsenettet kan medføre utfordringer med overføring av pasientdata, både internt på sykehusene, mellom sykehusene og mellom helseregionene. Det vil også være utfordringer knyttet til å ivareta informasjonssikkerheten. Jamming av GPS kan gjøre at ambulanse- og redningstjenesten vil være avhengig av analoge karttjenester. Dette vil medføre at responstiden ved uttrykning vil øke, samt at koordinering av tilgjengelige ressurser kan være utfordrende. Troms og Finnmark er særlig utsatt for GPS-jamming.

Nødnett erfarer ustabilitet som følge av avhengigheten til øvrige ekomnett. Når nødnettet er nede finnes det per i dag ingen fullgode erstatninger, hvilket medfører at 113 ikke er operativt i disse periodene.

Redningstjenester:

Jamming av GPS og ustabilitet i ekomtjenester, Nødnett og kystradioen medfører utfordringer med beredskapen, da dette påvirker redningstjenestens evne til å lede og koordinere redningstjenesten i alle domener (sjø, luft og land).

IKT-sikkerhet :

Cyberangrep mot kritisk infrastruktur i Norge og andre NATO-land kan ramme finansielle tjenester, ekom, kraft og andre samfunnsfunksjoner. Høy risiko for at samhandling mellom og kommunikasjon mellom allierte nasjoner i NATO kan svekkes ytterligere som følge av cyberangrep mot ugraderte og graderte systemer.

Finansielle tjenester:

Forstyrrelser i ekomnett og –tjenester rammer bank- og finansvirksomheten. Bankene mister kontakten med egne systemer og dermed tilgang til for eksempel kunde- og kontoinformasjon. Forbindelsen mellom bankene og underleverandørene (Nets og Evry) er sårbar, noe som også gjelder forbindelsen mellom bankene. Både «masseutbetalinger», som trygd fra NAV, nettbank, mobilbank, utenlandshandel og oppgjørssystemer kan bli påvirket ved utfall. Bankene kan få likviditetsproblemer hvis oppgjør ikke lar seg gjennomføre. Kontantuttak fra filialer er mulig i kortere perioder, slik at folk kan betale med kontanter. Hver betalingsterminal kan lagre omtrent 1 000 transaksjoner før den må tømmes, slik at noe handel med kort kan opprettholdes. Korttransaksjoner og utlevering av kontanter kan stoppe etter et par dager uten tilgjengelig saldoinformasjon. Bedrifter kan utføre enkelte større transaksjoner ved hjelp av satellittkommunikasjon.

Kraftforsyning:

Kraftforsyningen i Norge er desentralisert med en rekke mindre kraftverk og et finmasket distribusjonsnett. Både Sør-Norge og Nord-Norge er selvforsynte med kraft. Kraftforsyningen er dimensjonert for å kunne drifte strømnettet i krise og krig. Det oppstår hendelser som medfører ubalanse i kraftforsyningen og forstyrrelser i strømforsyningen. Dette kan blant annet skje gjennom fysiske og logistiske angrep, herunder angrep på SCADE-servere i de regionale nettselskapene. Nettselskapene vil rammes ulikt da de har forskjellige tjeneste- og utstyrsleverandører og ulike sikkerhetsmekanismer. Strømforsyningen utgjør et «våpen» som kan bli brukt, eller truet med å bli brukt, i en konflikt. Det legges samtidig til grunn at en fiende ønsker at strømbortfall skal gå utover sivilbefolkningen på en måte som truer liv og helse, og på den måten knekke befolkningens motstandsvilje.

Elektroniske kommunikasjonsnett –og tjenester:

Det er svært stor sannsynlighet for at det vil rettes fysiske og logistiske angrep mot ekomnett –og tjenester som kan skape utfall og ustabilitet. Trusselbildet viser et bredt spekter av trusler, både i det digitale rom (etterretning, kartlegging, nettverksoperasjoner og påvirkningsoperasjoner), innenfor menneskelige prosesser (innsidere) og strategiske prosesser (oppkjøp og investeringer) og rene «maktdemonstrasjoner» som jamming. I noen tilfeller er det ekomnett og -tjenester som bærer truslene. Det vil si at de er rettet mot brukerne, som virksomheter og industri, gjennom nettverksoperasjoner som skadevare, tjenestenektangrep osv. Denne typer trusler er sektorovergripende og gjelder ikke særskilt for ekomsektoren. Trusseltype og omfang som ventes å være rettet mot ekomnett og -tjenester vil være avhengig av trusselaktøren. Når man ser hvilken betydning cyberdomenet har fått for den internasjonale sikkerhetspolitikken, må man forutsette at det finnes trusselaktører med både vilje, evne og kapasitet til å gjennomføre svært avanserte operasjoner for å etablere seg «på innsiden». Man skal heller ikke undervurdere avanserte trusselaktørers evne og vilje til å påvirke nett og tjenesters tilgjengelighet gjennom å demonstrere evnen til å slå ut kritiske tjenester, slik man har sett i enkelte tilfeller av GNSS-forstyrrelser i Nord-Norge. Denne type hendelser kan både skape frykt og redusere samfunnets og brukernes tillit til bestemte nett, tjenester eller systemer.

Nødnett: Lokale utfall kan skje på grunn av avhengigheter til øvrige ekomnett –og tjenester og strømforsyning. Utfordringer kan være tilgang på feltressurser og materiell for å rette feil.

—

(Scenario forts.)

Den angripende part i den pågående krigen i Europa begynner å patruljere nær Norges grenser både til sjøs, i luften og på land. Det meldes om flere mindre grensekrenkelser. Fiskebåter tilhørende den samme makten oppholder seg stadig oftere i norske farvann like over viktig infrastruktur (kabler for gass, internett etc.) eller ligger til kai like ved gassanlegg eller militære installasjoner.

Det meldes fra et av forsvarets P-8 fly at oljeplattformen Statfjord H har eksplodert. Et omfattende oljeflak flyter mot kysten av Norge, Danmark og Tyskland. Det rettes stadig digitale angrep mot kommunikasjonsstrukturen.

Det skytes mot moskeer i Oslo og Kristiansand, samt synagogene i Oslo og Trondheim. Norsk Arisk Front påtar seg skylden.

Det meldes så om bombeeksplosjoner på flyplasser og havneanlegg, med både drepte og sårede. Branner bryter ut som følge av bombene. Ingen påtar seg ansvaret for disse eksplosjonene.

I en periode med noenlunde stabilitet i digitale tjenester spres det meldinger fra QuAnon Norge i sosiale medier om at svikten i ekomtjenestene og eksplosjonene skyldes at «vi lever i bibelsk tid. Barn av lys vs. barn av mørke. Vi må nå forene oss mot den usynlige fiende av all menneskelighet som har sitt sete på Stortinget som nå implementerer Agenda 21 for å gjøre oss alle til SLAVER! Møt opp utenfor Stortinget og vis din avsky!»

Større grupper av det som virker å være QuAnon-tilhengere demonstrerer i Oslo, samt i Bergen, Trondheim og Bodø. Demonstrasjonene utvikler seg til regulære gateslagsmål mellom politi og demonstranter.

Via Facebook og Twitter går det så ut meldinger fra det som tilsynelatende er ulike kommunale kontoer at bombene som eksploderte på flyplasser og havneanlegg var kjernefysiske og at folk må starte evakuering fra områdene. Meldingene i sosiale medier følges opp av likelydende SMS-meldinger som virker å være fra DSB. Etter hvert dukker det også opp meldinger i sosiale medier inneholdende filmklipp som viser statsministeren som gjentar meldingen om at bombene var kjernefysiske og at folk må evakuere sine hjem og møte opp i sitt nærmeste by- eller tettstedssentrum. Analytikere fra PST slår relativt raskt fast at filmklippene er eksempler på Deep Fake, og at ingen av evakueringsmeldingene er ekte, men kontrameldingene fra statlige og kommunale organ virker å ha liten effekt på befolkningen.

Som følge av de falske meldingene og filmklippene samles store folkemengder i sentrale bystrøk. Norge har på samme tid en rekordhøy økning av smittetilfeller av en ny og ukjent Korona-variant. E-tjenesten innhenter informasjon som indikerer mulig angrep mot sivile. Bruk av selvkjørende biler mot folkemengder nevnes

Politiet lokalt ber de lokale sivilforsvarsdistrikt bistå i håndteringen av folkemengdene.

Angrep mot digital infrastruktur øker igjen. All internett- og mobilforbindelse med Svalbard brytes.

Flere eiere av SMART-hus melder at hackere har tatt kontroll med husene deres. Disharmonisk musikk spilles på høyeste volum fra video- og lydsystem, mens hackere snakker til huseieren via kjøkkenkamera. Alle termostat i husene slåes av, samtidig som store deler av Norge opplever en rekordkald vinter.

Flere og flere kommuner, sykehus og sykehjem over hele landet melder om at datasystemene er infisert med kryptovirus som stenger all tilgang.

Det rapporteres om sykdomstilfeller av ukjent art i flere kommuner, samtidig som det i de samme kommuner oppdages innbrudd i vannverk. Vannprøver viser endringer utenfor det som er vanlige avvik.

I Trondheim blir både politihuset og Sivilforsvarets anlegg utsatt for sprengningssabotasje. En hittil ukjent gruppe som kaller seg Jordas Opprørsfront tar på seg ansvaret og uttaler til media at dette er et første steg i kampen mot makteliten og deres lakeier’ s ødeleggelse av klimaet. Politiet anmoder om bistand fra FSK.

Som følge av frykt for den nye Koronavarianten, evakueringsmeldingene i sosiale medier og de ulike hybride angrepene danner det seg store bilkøer ut av alle større byer og på det glatte vinterføret meldes det om ulykker ved enkelte sentrale utfartsårer, samtidig som mobilnettet og annen digital infrastruktur viser tegn på fullstendig svikt. Som følge av at mange forlater sine bosteder i all hast, oppstår flere mindre branner som følger av avglemte stearinlys og kokeplater, ol. Brannvesenet lokalt ber de lokale sivilforsvarsdistrikt om å bistå med brannslukking.

—

Hvordan kan din etat øve på å håndtere oppdrag i en situasjon med hybride angrep som beskrevet over?

__________________________

Noen refleksjonspunkter

1. Kapittel

- Digitale angrep og sårbarheter er ikke noe nytt

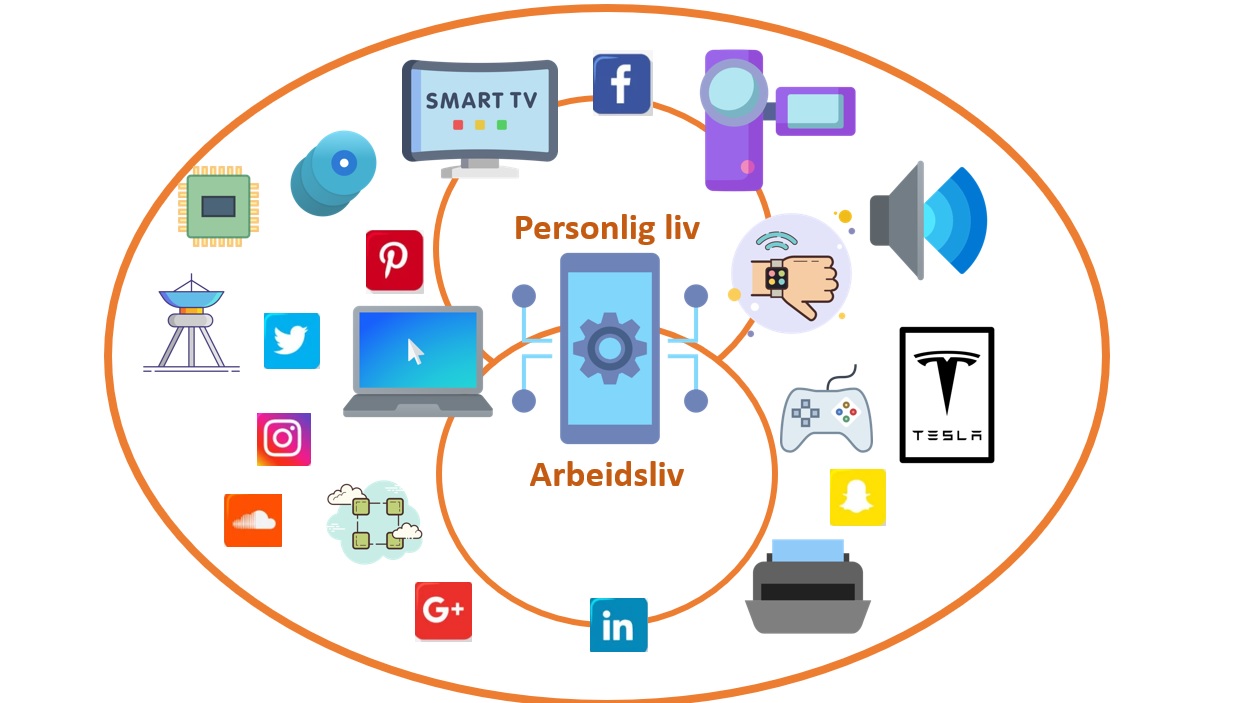

- Vi har gått fra en situasjon der datamaskiner og internasjonale digitale nettverk var «begrensede» verktøy til en situasjon der vi i større eller mindre grad har integrert våre (og våre barn og ungdommers) personlige liv; – Fra kjøleskap, biler, dørlåser, husalarm, strømforbrukskontroll, personlig helse og trening, underholdning, informasjon, kommunikasjon, banktjenester, etc. – og vårt arbeidsliv – i en helhetlig digital nettverksbasert mediehverdag. En rekke av bruksområdene nevnt her er ofte knyttet sammen i det mange litt naivt kun ser på som en «telefon».

Hva betyr dette for den enkeltes sårbarhet for digitale angrep? Hva betyr dette for samfunnets sårbarhet? Har dette betydning for vårt individuelle ansvar for både arbeidsgivers IT-sikkerhet og nasjonens digitale beredskap?

2. Kapittel

- På hvilken måte vil bortfall av digital infrastruktur vanskeliggjøre håndtering av skarpe oppdrag, sett fra eget yrkesmessige ståsted?

Scenarioet omfatter to sett av digitale angrep – tekniske og psykologiske.

De teknisk-digitale angrepene vil selvsagt også ha en psykologisk effekt, men målet er (kan være) først og fremst å oppnå teknisk ødeleggelse/ lammelse. Eksemplene på digital PSYOPS har derimot fokus på den enkelte borgers mentale beredskap. |

2. Kan spredning av konspirasjonsteorier og ulike former for falske meldinger gjøre oppdragshåndtering for deg og din organisasjon vanskeligere? (Ta gjerne en titt på Bad news – the Fake News Game )

3. Hvordan kan vi i egen organisasjon øve på å løse skarpe oppdrag under hel- eller delvis bortfall av digital infrastruktur?

Pensum

Informasjonssikkerhet er et enormt fagtema. I tillegg forandrer situasjonen seg nærmest fra dag til dag, og den teknologiske utviklingen går raskere enn produksjonen av relevante fagbøker. Derfor er det i ORG5005 ikke lagt opp til et statisk obligatorisk pensum. Pr. 2025 henvises det til boken «Datasikkerhet – Ikke bli svindlerens neste offer» som frivillig pensum for de som vil ha en fysisk bok. Boken begynner å bli «gammel» ut fra hvor hurtig utviklingen er, men samtidig er alt den beskriver fortsatt gjeldende. Og det er rett og slett fordi vi mennesker ikke har forandret oss i samme takt som den digitale utviklingen. Dermed er det stadig grunnleggende psykologi som er hjørnestenen i både angrep og forsvar.

Men i utgangspunktet ligger alt fagstoff som trengs for å løse arbeidskravene i Canvasrommet til ORG5005 ved semesterstart.

I tillegg oppfordres studentene til selv å finne relevante artikler på egenhånd som kan passe som støtte for deres faglige refleksjoner i besvarelsene. Og noen av bøkene knyttet til MASIK-studiet som sådan, vil også kunne være relevant. Tanken er at det å finne frem til ytterligere relevant fagstoff på egenhånd vil øke læringseffekten. En av de tidligere studentene ved ORG5005 sa det slik om det å måtte finne frem til relevant fagstoff på egenhånd:

Måten fagemnet ORG 5005 Digital beredskap er innrettet på krever høy grad av involvering av studentene. For å klare å besvare arbeidskravene har det vært nødvendig for meg å drive selvstendig jobbing med emnet. Innretningen med at studentene selv må søke relevant informasjon, og tenke selv gjør at jeg har vært nødt til å bruke, hva jeg vil anse som mye tid på emnet. Dette har vært krevende i en jobbhverdag som har vært mer krevende enn normalt dette halvåret, men samtidig har det gitt eierskap til pensumstoffet. Og det gir en grundigere læring enn når man som student sitter og mottar informasjon.

Men noe av det fagstoffet som ofte benyttes er følgende:

- Grunnbok: Introduksjon og prinsipper – øvelsesveileder, DSB, 2016, samt de ulike metodeheftene.

- Computer Games as a Pedagogical Tool for Creating Cyber Security Awareness, by Per Godejord and Beata Godejord, 2023

- Slik sporer appene deg, NRK, 2025

- Cyberangrep benyttes sammen med våpen, krig og terror, av Simen Bakke, 2023

1.2. IKT1013

Studentene her er i hovedsak lærere ved grunn- og videregående skole, utdanningsansvarlige i ulike offentlige etater eller kursholdere i det private. Vi har av og til også hatt instruktører og medieansvarlige fra politiet og forsvaret som har tatt dette emnet som del av IKT og Læring 1.

Akkurat som for ORG5005 foretas en gjennomgang av den teknologiske utviklingen med fokus på informasjonssikkerhetsbrudd som grunnlag for videre refleksjon. Gjennomgangen er i det alt vesentlige den samme som for ORG5005 og den gjentas derfor ikke.

Fra enkeltstående verktøy til integrert mediehverdag

- Her følger en historisk gjennomgang tett opp til den som ble presentert under ORG5005. I likhet med ORG5005-studentene, presenteres også studentene ved IKT1013 for Bad news – the Fake News Game .

Vi har altså gått fra en situasjon der datamaskiner og internasjonale digitale nettverk var «begrensede» verktøy til en situasjon der vi i større eller mindre grad har integrert våre (og våre barn og ungdommers) personlige liv; – Fra kjøleskap, biler, dørlåser, husalarm, strømforbrukskontroll, personlig helse og trening, underholdning, informasjon, kommunikasjon, banktjenester, etc. – og vårt arbeidsliv – i en helhetlig digital nettverksbasert mediehverdag. En rekke av bruksområdene nevnt her er ofte knyttet sammen i det mange litt naivt kun ser på som en «telefon».

Vår helhetlig digitale mediehverdag

Hva betyr dette for den enkeltes sårbarhet for digitale angrep? Hva betyr dette for samfunnets sårbarhet? Har dette betydning for vårt individuelle ansvar for både arbeidsgivers IT-sikkerhet og nasjonens digitale beredskap?

2. Det praktiske arbeidet

For å ytterligere øke bevisstgjøringsprosessen introduseres studentene ved IKT1013 og ORG5005 for et sett med dataspill som skal utføres og analyseres som del av obligatoriske arbeidskrav. I det følgende vises det til spill benyttet frem til og med våren 2022. Fra og med høsten 2023 er det foretatt noen endringer i spill benyttet.

2.1. IKT1013

2.2. ORG5005

Studentene ved ORG5005 spiller også «The Weakest Link», samt følgende spill:

Cyber Awareness Challenge 2019, fra USAs forsvarsdepartement.

og (nytt for våren 2023) fra IBM:

Studentene ved ORG5005 skal vurdere både om de tre dataspillene kan benyttes som bevisstgjøringstiltak i egen organisasjon og vurdere dem ut fra relevant faglitteratur om bruk av dataspill innen IKT-sikkerhetsopplæring.

2.3 Andre dataspill

Jeg har i mange år benyttet dataspill som del av min undervisning, ikke minst i sikkerhetsemnet IKT1013, så når jeg fikk ansvar for å opprette og utvikle et nytt masteremne i digital beredskap, var det naturlig at dataspill måtte få en viss plass.

Det er ikke lett å finne gode dataspill som omhandler IKT-sikkerhet, og ofte blir det mer Quiz-lignende spill som Nettfisketesten og ID-tyveritesten. Markedet er antakelig for lite til at det utvikles gode dataspill med mer «levende» handling om datasikkerhet for norske forhold, og da særlig dataspill som kan være aktuelle for studenter fra f.eks. Cyberforsvaret eller PST. Her ligger det utvilsomt muligheter for samarbeid mellom fagmiljøet ved Spill og opplevelsesteknologi ved FSV og NORDLAB , og med innspill fra MASIK-studentene.

Men når en vurderer bruken av dataspill om datasikkerhet i ORG5005 må en huske på at dette er et fagemne i en ledelses-master. Dette er ikke et studie for ingeniører eller IT-sikkerhetseksperter, men for beredskapsansatte som ønsker å bli bedre ledere. Så i ORG5005 er dataspillene ikke treningsverktøy for å kunne bekjempe hackere, men ment for å trigge refleksjoner som til slutt kan være med å gjøre den enkelte student her til en bedre beredskapsleder, og ikke minst en mer sikkerhetsbevisst borger i et nesten heldigitalt samfunn. Det samme vil gjelde for IKT1013, der hensikten både er å gjøre den enkelte underviser/ instruktør/ kursholder mer sikkerhetsbevisst og mer reflekterende i forhold til egen digitale adferd.

Her er tre andre Quiz-lignende norske spill jeg har funnet, men så langt ikke benyttet i ORG5005 eller IKt1013:

- Kunne du latt deg lure av svindlere?

- Påskequiz: Hvor god er din IT-sikkerhet

- Test om grunnleggende nettsikkerhet

Noen amerikanske nettleserspill som jeg har sett på:

- Cybersecurity Lab

- Quest for the lost console

- Texas A&M University sin oversikt over IKT-sikkerhetsspill

Ingen av spillene nevnt over er 100% ideelle, ei heller de som tilslutt ble valgt. Og av de valgte spillene er det kun ett som er forsvarsrelatert, og da for amerikanske forhold.

I andre fagemner har jeg i noen grad benyttet kommersielle dataspill (så som Ghost Recon 1, Counter Strike, Walking Dead, Football Manager, Capitalism II, Virtonomics, World of Warcraft og det store onlinespillet EVE) for å visualisere teoretiske konsepter, men dette har jeg foreløpig ikke utprøvd i ORG5005 eller IKt1013. Tre slike kommersielle dataspill som kunne vært interessant å teste ut er:

Utfordringen ved å ta i bruk slike større dataspill er tidsbruken og arbeidsmengden. Selv om arbeidsbelastningen for både ORG5005 og IKT1013 er i tråd med standarden for et 7,5 stp. emne, vil noen studenter likevel mene at det blir for mye arbeid slik arbeidskravene er utformet nå. Å da skulle legge opp til uttesting av større og mer avanserte dataspill vil kunne være vanskelig. Så langt er min konklusjon derfor at det i rene asynkrone nettbaserte fagemner er bedre å ta i bruk mindre (om enn noe «kjedeligere») spill som kan passe inn i et arbeidskrav og gjennomføres uten en tidsbruk som går på bekostning av studentenes andre fagemner og deres arbeidskrav, samt studentenes arbeids- og familieliv.

For flere av mine tanker om bruk av dataspill se Mine studenters bruk av digitale verktøy

3. Virker dette?

«Jeg har ikke i mine jobber opplevd å ha fått en så god gjennomgang av risikofaktorene, som jeg nå forstår at er avgjørende for sikkerheten av data i skyen.»

– Student IKT og Læring 1 (IKT1013), 2022

«Jeg opplever at ved å koble fagteori til spillteori, kriseledelse og studentaktiv undervisning så har læringen i faget vært meget god. Det har lært meg at å tenke utenfor «boksen» når det gjelder sårbarhet og sikkerhet. Man kan med relativt enkle håndgrep styrke bedriftens sikkerhetskultur mot ytre farer.»

– Student ORG5005, 2022

Jeg er stadig på leting etter måter å øke studentenes motivasjon for å lære, og derigjennom også øke deres bevissthet knyttet til digital egenberedskap. Hvor mye dette har å si for den enkelte students digitale adferd etter studiene er vanskelig å si noe sikkert om, men studentene (både IKT1013 og ORG5005) sine refleksjonsnotater gir jo en viss pekepinn.

«Jeg er nå enda mer opplyst på hva jeg bør gjøre og hva jeg ikke bør gjøre etter å ha utført spillene. Men jeg har lært gjennom det første spillet at selv om eposter ser veldig troverdige ut, så kan de være falske. Jeg vil derfor være enda mer oppmerksom frem i tid og bruke denne kunnskapen jeg nå har tilegnet meg for å unngå for eksempel svindel.»

– Student IKT1013, 2022

«En konsekvens av å ha lest og gjennomført testene er nok at jeg framover vil være enda mer bevisst på å tenke sikkerhet og at det mange som prøver å lure deg der ute.»

– Student IKT1013, 2022

«En helt konkret lærdom som garantert vil endre min atferd etter gjennomføring av dette faget er at posisjonsdata forblir avskrudd på min mobil til enhver tid.»

– Student ORG5005, 2023

«I forhold til egen digital atferd så bør jeg bli mer bevisst bruk av passord. Dette gjelder både privat og på jobb.»

_ Student ORG5005, 2023

Studentenes refleksjonsnotater har vært, og vil fortsatt være, helt sentrale i min videre forskning på egen undervisning og hvilken effekt denne har på den enkelte students læring og bevisstgjøring.

Ellers er mine studenters tanker om min undervisning samlet her:

Kilder

- Alotaibi, F., Furnell,S.,Stengel, I.,Maria Papadaki, M. (2016). A Review of Using Gaming Technology for Cyber-Security Awareness, in International Journal for Information Security Research (IJISR), Volume 6, Issue 2

- Errington, E. P. (2003). Developing scenario-based learning: Practical insights for tertiary educators. Palmerston North: Dunmore Press.

- Intergovernmental Panel on Climate Change (IPCC). (2013). Definition of scenario. Hentet fra https://archive.ipcc.ch/ipccreports/tar/wg2/index.php?idp=125

- Makridakis, S., Wheelwright, S. C. & Hyndman, R. J. (1998). Forecasting, Methods and Applications. New York: John Wiley & Sons.

- Mitchell, A. and Savill-Smith, C. (2004). The use of computer and video games for learning. A review of the literature, the Learning and Skills Development Agency

- Nikolaisen, Per-I. (2016). Er det IS eller Russland? Slik øver fremtidens norske cybersoldater, Teknisk Ukeblad. Hentet fra https://www.tu.no/artikler/er-det-is-eller-russland-slik-over-fremtidens-norske-cybersoldater/276500

- van Notten, P. W. F., Sleegers, A. & van Asselt, M. B. A. (2005). The future shocks: On discontinuity and scenario development. Technological Forecasting and Social Change, 72(2), 175–194.

- Wilson Ranson, S. & Stewart, J. (1998). The learning democracy. I S. Ranson (red.), Inside the learning society (s. 253–271). London: Cassell Education.